Код на код не приходится: что могли сломать в Rutube

Rutube объявил, что сегодня к вечеру справится с последствиями «самой сильной кибератаки за всю историю существования» видеохостинга. По оценкам представителей сервиса, поражено до 90% резервных копий, а также более 75% инфраструктуры и баз основной версии Rutube, Ответственность за кибератаку взяла на себя международная группа хакеров Anonymous.

Утром 9 мая видеохостинг в своем Telegram-канале сообщил, что подвергся мощной кибератаке. В компании уточнили, что «оперативная группа реагирования уже работает над восстановлением доступа к видеосервису». Позже в компании рассказали, что специалистам удалось локализовать проблему, а также сохранить весь видеоархив, включая пользовательский контент и данные пользователей.

«Вероятно, исчез навсегда»

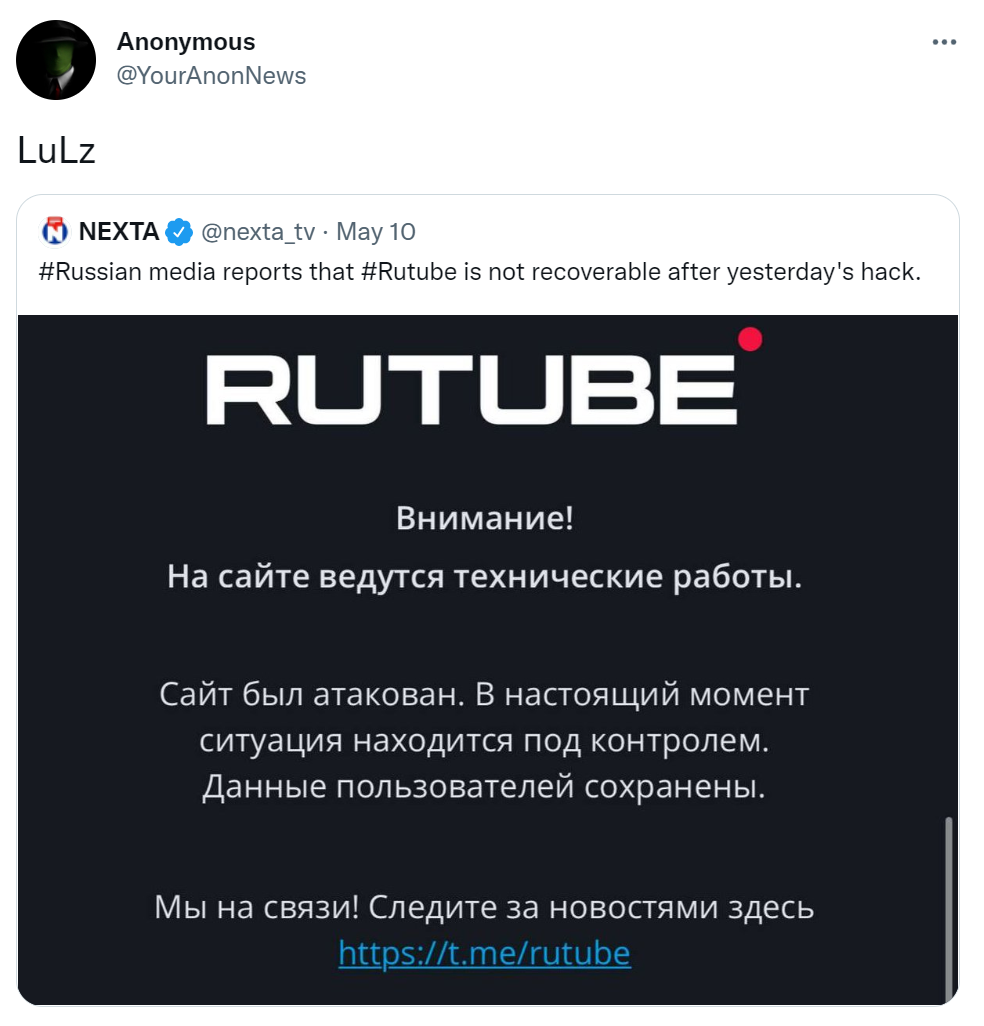

Ответственность за атаку на российский YouTube взяла на себя международная хакерская группировка Anonymous. Так, вчера в «Твиттере» группировки появилась публикация белорусского СМИ Nexta, в котором приводилось прозвучавшее в некоторых СМИ заявление о том, что Rutube «не подлежит восстановлению» после атаки. Хакеры лаконично прокомментировали новость словечком «LuLz» (в интернет-сленге — множественное число от аббревиатуры LOLs, означающей «смеяться вслух»).

В «Твиттере» Anonymous TV, предположительно также имеющем отношение к группировке, сообщили, что в результате атаки почти 75% баз данных и инфраструктуры основной версии и 90% резервных копий серьезно пострадали. Такие цифры приводит и РБК, ссылаясь на комментарии представителей сервиса. По словам Anonymous TV, такие масштабы поражения могут означать, что «Rutube, вероятно, исчез навсегда». Информация о том, что видеохостинг может не подлежать восстановлению, появилась в ряде СМИ. Однако в Rutube отвергли мрачные прогнозы:

Исходный код доступен, библиотека цела. Сейчас идет процесс по восстановлению сегментов файловой системы удаленных сред и баз на части серверов», — заявил РБК Андрей Литвинов, технический директор Rutube.

Привет из Украины

Об атаке на Rutube сообщил в своем Telegram-канале в том числе и Михаил Федоров, министр цифровой трансформации Украины. Вечером 9 мая на канале видеохостинга появился ответ Федорову на украинском языке. В Rutube отметили, что эта атака стала еще одним поводом «объединиться и поддержать своих», а также поблагодарили чиновника за «пиар» и пообещали передать ему новость про восстановление сервиса «на эксклюзивных правах».

Расследование продолжается

Для расследования атаки и устранения ее последствий Rutube привлек несколько экспертных команд, в частности команду специалистов экспертного центра безопасности Positive Technologies (PT Expert Security Center).

Денис Гойденко, руководитель отдела реагирования на угрозы информационной безопасности экспертного центра безопасности Positive Technologies, сообщил, что за прошедшие двое суток команде удалось понять, какой инструментарий использовали хакеры. Инфраструктуру сервиса продолжают очищать от хакерского инструментария, чтобы «перекрыть возможные пути возвращения», объяснил Гойденко.

Positive Technologies — российская компания, специализирующаяся на разработке решений в сфере информационной безопасности. Имеет семь офисов в Москве, Санкт-Петербурге, Нижнем Новгороде, Новосибирске, Академгородке, Самаре и Томске. Занимает 14-е место в рейтинге самых дорогих компаний рунета по версии Forbes (стоимость компании — $586 млн). В числе клиентов Positive Technologies — компании, работающие в сфере энергетики («Росэнергоатом», «Россети», «Юнипро», «Мосэнерго»), финансовые организации и банки (Банк «Возрождение», Альфа-банк, ВТБ, Газпромбанк, Росбанк, ЦБ), государственные учреждения (Росреестр, МИД России, ФНС, Роскомнадзор) и другие.

Алексей Новиков, директор экспертного центра безопасности Positive Technologies, рассказал ТАСС, что расследование взлома Rutube может занять от полутора до трех недель:

Rutube подвергся хорошо спланированной, целенаправленной атаке: те данные о действиях злоумышленника, которые мы имеем сейчас, позволяют заявить, что атакующие точно знали, кого атаковали».

При этом, по словам эксперта, определить тех, кто конкретно стоит за данной атакой сейчас невозможно. Работы по восстановлению сервиса ведутся в двух направлениях. Первое — восстановление хронологии действий злоумышленника, составление перечня элементов инфраструктуры, затронутых инцидентом и сбор данных об особенностях использованного технического инструментария. Пока не будет завершено расследование, нельзя дать гарантий, что не произойдет повторная успешная атака, подчеркивает Новиков. Второе направление подразумевает анализ цепочки действий злоумышленника. Эксперты намерены установить причины того, почему инцидент не был остановлен на более ранних этапах. Кроме того, планируется внедрение недостающих технологий и процедур для заблаговременного выявления подобных инцидентов.

Российский видеохостинг Rutube был создан в 2006 году Олегом Волобуевым и Михаилом Паулкиным. Уже в следующем году начались переговоры с холдингом «Газпром-медиа». В 2008-м ГПМ приобрел контрольный пакет акций Rutube. На тот момент компания оценивалась в $15 млн.

Владельцем Rutube является ООО «Руформ». В декабре 2020-го «Газпром-медиа» выкупил 100% долю в компании. По данным государственного информационного ресурса бухгалтерской отчетности, в 2021 году выручка «Руформа» составила 72,3 млн рублей, сократившись на 94,5% год к году. Чистый убыток компании — 2,65 млрд рублей.

В марте на расширенном заседании комитета Госдумы по информационной политике, информационным технологиям и связи Александр Жаров, гендиректор «Газпром-медиа» сообщил, что по состоянию на середину февраля месячная аудитория видеохостинга достигала 11,6 млн пользователей. При этом ежедневно на платформу приходило до 450 тыс. новых пользователей. Только за период с 1 по 8 марта количество зарегистрированных на Rutube пользователей увеличилось в 5,5 раз, заявили в пресс-службе компании.

На фоне блокировки зарубежных соцсетей Rutube запустил программу поддержки блогеров, которую позже расширил и продлил до 1 июня. В рамках программы монетизации авторы Rutube получали 100% доход от рекламы. В марте, по данным Brand Analytics, на Rutube перешли всего 9% YouTube-блогеров. Большинство выбирали другие платформы: «ВКонтакте» (35%), «Яндекс.Дзен» (20%), Telegram (19%) и «Одноклассники» (17%).

Реконструкция событий

Артемий Шохор, корреспондент ADPASS

Судя по тому, как долго не могут восстановить нормальную работу видеохостинга, резервные копии, которые обязательно должны быть, не могут быть использованы.

Процесс создания резервных копий автоматизирован, они обновляются по заданному графику. Файлы резервных копий хранятся на другом сервере. И никто не проверяет, что находится в файле rutube_backup_080522. Резервирование прошло, файлы есть, система это видит, все хорошо. То, что хранится внутри этих файлов, обычно никто не проверяет. В случае нестабильной работы основного сервера восстановить предыдущую копию очень просто и делается это парой команд.

Но для того, чтобы сделать невозможным восстановление резервной копии и чтение её файлов, данные нужно перезаписать или зашифровать. И тот, и другой процессы достаточно долгие, учитывая объем данных. Из этого можно сделать вывод, что атака произошла не 9 мая, а началась несколько раньше. Она состояла из двух частей. Сначала был уничтожен бэкапы, а 9 мая работающая версия видеохостинга.

9 мая мы были ознакомлены с «результатом».

Подтверждением этого может служить заявление в телеграмм-канале RuTube, вышедшее ночью 11 мая. В нем специалист компании Positive Technologies сообщает, что в данный момент они работают над поиском и удалением инструментария, который могли оставить за собой хакеры.

Подробно и точно о методах совершения этой атаки мы не узнаем, скорее всего, никогда.

Однако масштаб разрушений говорит о том, что уровень прав, которым воспользовались хакеры, был максимальным. Им были доступны не только административная панель RuTube, предположительные скриншоты которой сейчас можно найти в Сети, но и доступ к серверам. Это совсем не похоже на взлом с использованием возможных уязвимостей программного обеспечения.

Скорее всего, хакерами были получены необходимые логины и пароли.

Вопрос только в том, где они их взяли.

Наиболее вероятным, сходятся во мнении эксперты, является то, что хакерам совсем не нужно было что-то взламывать для получения этих логинов и паролей. Они у них просто были. А возможно, они даже разрабатывали RuTube или его часть. Над созданием проектов такого масштаба обычно работает несколько команд программистов. Подрядчик распределяет задачи субподрядчикам, те выполняют работу. Субподрядчик может находиться, где угодно: в России, в Беларуси, в Украине или на Кипре. Это не важно. После завершения работ у субподрядчика отзывались права доступа. И тут возникает вопрос: были ли эти права отозваны? Это вопрос к службе безопасности RuTube, если такая есть.

Теперь немного о последствиях. Любой сайт состоит из нескольких основных элементов: клиентской части, с которой взаимодействует пользователь (фронтэнд), панель администратора (бэкенд), файлов данных (в данном случае видеофайлов) и базы данных, которая соединяет между собой предыдущие три элемента и позволяет им взаимодействовать. Наиболее ценными, с точки зрения работоспособности сайта, являются три: фронтэнд, бекенд и базы. Судя по заявлению Rutube, файлы данных повреждены не были. Судьба остальных частей и возможность их восстановления и запуска пока не известны.

Днем 11 мая Александр Моисеев, генеральный директор Rutube в телеграмм-канале видехостинга заявил, что компания успешно завершила первый этап восстановления функционала платформы и намерена «запустить видеохостинг сегодня». По его словам, в данный момент на платформе проводится нагрузочное тестирование и дополнительная проверка на уязвимость.

Из этого заявления можно сделать вывод, что данные из резервных копий восстановлены или расшифрованы. Стоит подождать вечера и перезапуска вылеченного Rutube.

Лучшее в блогах

Вам понравится

Netflix и Disney интегрируют искусственный интеллект в рекламные инструменты, чтобы ролики и продакт-плейсмент не раздражали зрителей, а рекламодатели могли создавать и расставлять рекламу в режиме реального времени.

Количество новых видео, опубликованных российскими блогерами на YouTube в декабре 2025 года достигло 556 тыс. — максимального значения с августа 2024-го, когда видеосервис начали замедлять в России. Средние охваты на одно вертикальное видео в Shorts вернулись к показателям начала 2024 года — 4 тыс. просмотров, рассчитали аналитики сервиса для аналитики блогеров WhoIsBlogger. Охваты горизонтальных видео пока отстают от докризисных значений. Доля контента с рекламой продолжает снижаться.

YouTube, исторически заточенный под рекламную модель монетизации, сейчас получает в несколько раз больше от подписной модели. Выручка от подписок YouTube Premium в 2025 году превысила $48,6 млрд. Это почти в пять раз больше, чем видеосервис заработал на рекламе — $11,4 млрд, и больше, чем заработал Netflix в прошлом году — $45,2 млрд.

Неделя рекламы

Неделя рекламы  Энциклопедия обмана

Энциклопедия обмана