Пираты заразили рекламой больше 60 тысяч приложений

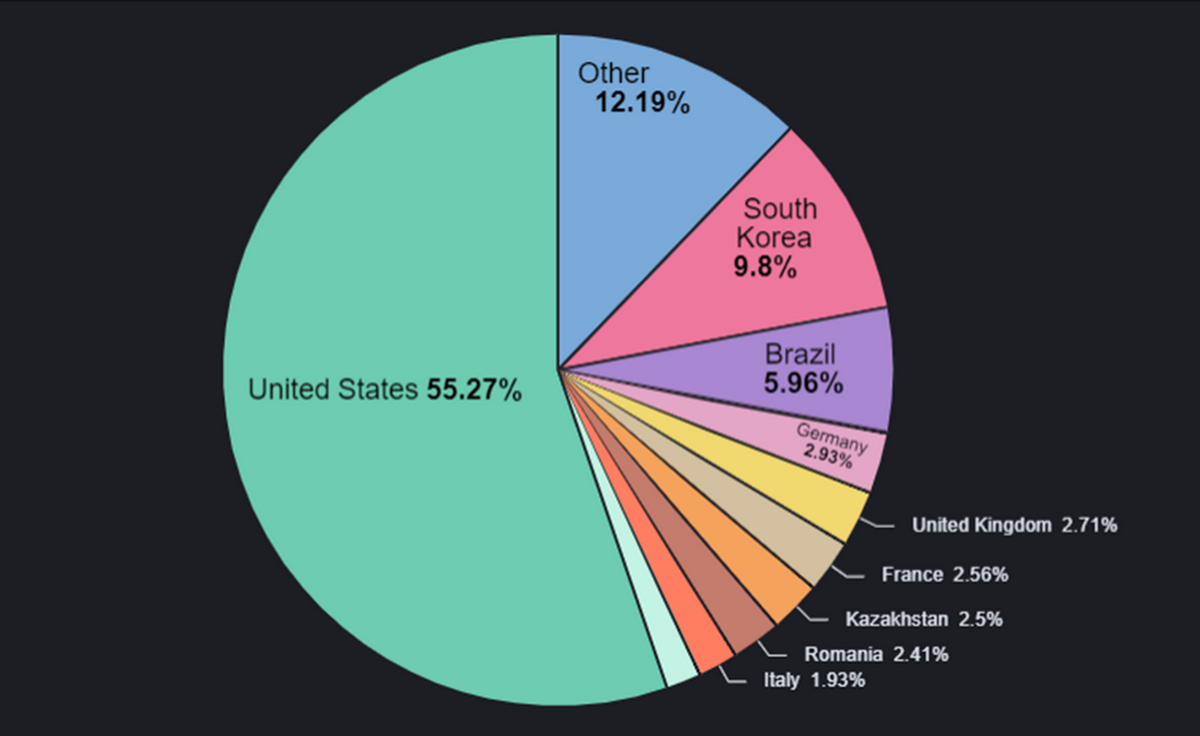

Более 60 тысяч приложений для Android оказались модифицированы злоумышленниками. Программы показывают пользователям рекламу сомнительных рекламодателей. О проблеме стало известно полгода назад. Реальное количество зараженных приложений неизвестно. Причина столь активного распространения вредоносного ПО является жадность. Многие пользователи хотят посмотреть YouTube без рекламы или Netflix бесплатно.

Компания Bitdefender представила шокирующий отчет о волне приложения для Android, маскирующиеся под настоящие программы и скрытно устанавливающие рекламное ПО на устройство. На сегодня специалистам компании удалось выявить более 60 тыс. таких приложений, предполагается, что их намного больше.

Вредоносное ПО существует уже как минимум полгода. Впервые оно было обнаружено в октябре 2022 года при анализе трафика с мобильных устройств, когда специалисты заметили аномальную сетевую активность. Из-за большого количества обнаруженных уникальных образцов операция скорее всего полностью автоматизирована.

Распространение вредоносного ПО тем более впечатляет, если учесть тот факт, что зараженные программы устанавливаются не из официальных магазинов приложений. При этом рекламным вирусам по-прежнему приходится убеждать пользователей установить себя. Для этого они зачастую маскируются под программы, который нельзя найти в официальных маркетплейсах, даже если они были бы законными. В других случаях приложения просто имитируют настоящее ПО из Play Store.

Вот основные варианты маскировки таких программ

— YouTube/TikTok без рекламы

— Бесплатные VPN

— Фальшивые программы, обеспечивающие безопасность устройства

— Игры с разблокированными платными возможностями

— Netflix

— Программы для взлома игр

— Взломанные программы-читалки и другие утилиты для смартфонов

Распространение вредоносного ПО является органическим. Пользователи находят его в поисковых системах, когда ищут подобные приложения, дополнения для программ, средства их взлома и т. п. Модифицированные приложения — ходовой товар. Есть множество веб-сайтов полностью посвященных ПО такого типа. Обычно вредоносный код просто вносится в здоровое приложение и потом выкладывается на сайт. При этом оригинальный функционал приложения остается полностью доступным.

Например, пользователь открывает веб-сайт модифицированного приложения из поиска Google и попадает на страницу с рекламой. Иногда такие страницы выглядят как страница загрузки программы, которую искал пользователь.

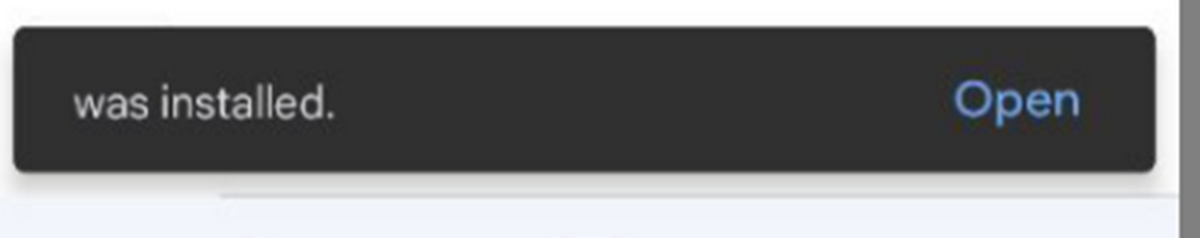

В Android нельзя скрыть значок приложения из списка установленных программ. Но это работает только в том случае, если приложение было зарегистрировано в системе в момент запуска установки. Чтобы обойти это ограничение, вредоносное ПО не регистрирует никаких средств запуска в системе и полагается на доверчивого пользователя. При инсталляции приложения последним экраном в процедуре будет окошко с простой надписью «Открыть».

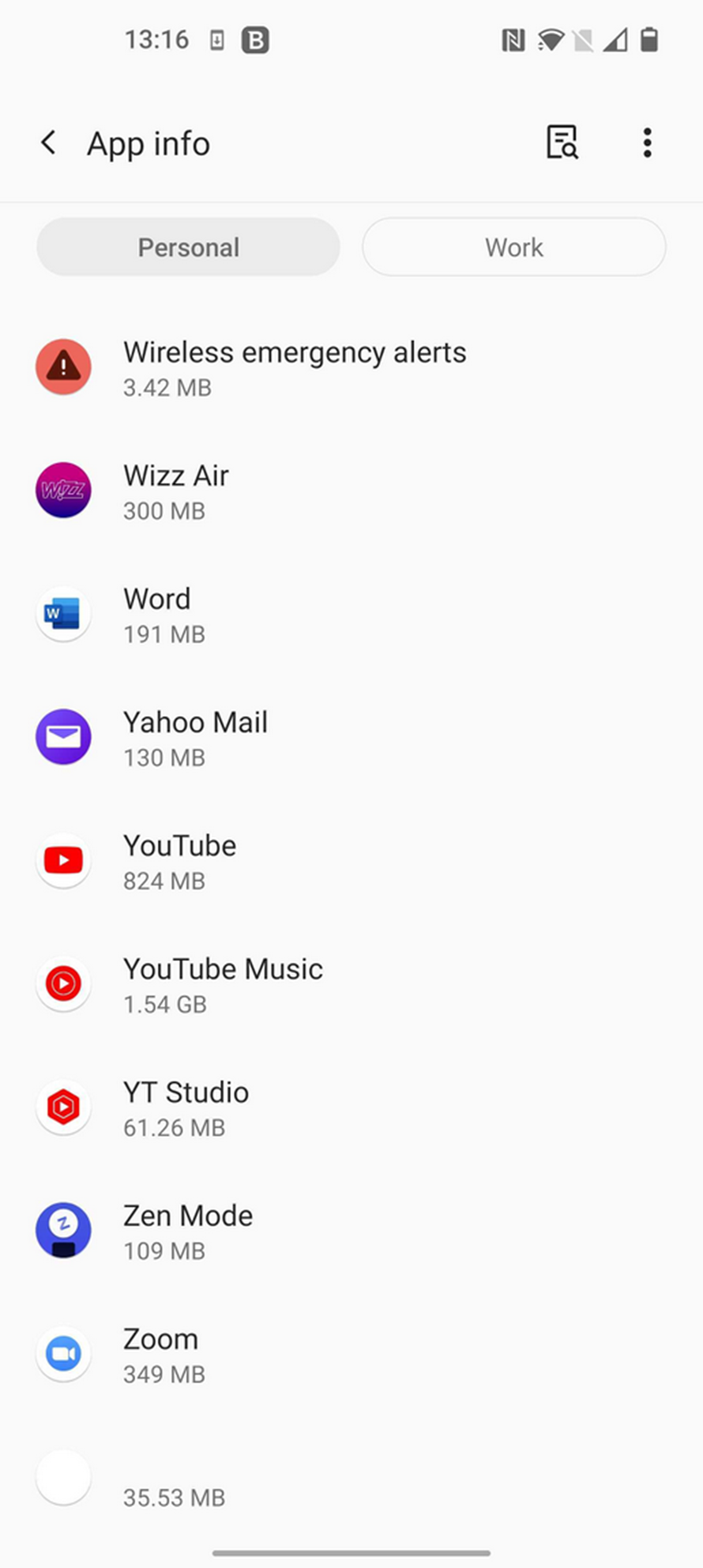

Это все что нужно для установки вредоносного. Рекламный вирус не отображается в списке задач и панели запуска. Максимум, что увидит пользователь, и то если ему повезет, это безымянную иконку в списке программ, которая будет находиться в самом конце.

После установки вредоносное ПО, как правило, замирает на некоторый период. Через случайное время программа соединяется с сервером злоумышленников, где хранятся списки рекламируемых сайтов. Получив их, рекламный вирус начинает действовать.

Когда пользователь разблокирует телефон, приложение получает URL-адрес рекламного ПО с сервера и использует мобильный браузер для загрузки рекламы. Также популярным методом демонстрации рекламы является отображение полноэкранного объявления, зачастую полностью имитирующего реальные сайты.

Неделя рекламы

Неделя рекламы  Энциклопедия обмана

Энциклопедия обмана